? Від фальшивих AML-сервісів до підроблених мільйонів: як не стати жертвою криптомошенників

При обміні криптовалют користувачі стикаються з шахрайськими схемами, що з кожним роком стають дедалі витонченішими. Скаммери активно експлуатують терміни AML (Anti-Money Laundering) та KYT (Know Your Transaction), створюючи видимість легітимних перевірок. Під виглядом турботи про безпеку вони крадуть кошти, а іноді — цілі статки.

Пастка під виглядом AML: коли гаманець у небезпеці

Одним із популярних способів обману є фальшиві AML-перевірки з підключенням гаманця (що таке криптогаманець, навіщо він потрібен тощо, ми вже розбирали на сайті).

Шахраї створюють цілу екосистему підроблених платформ, які імітують відомі сервіси перевірки «чистоти» криптовалют. Користувач вважає, що проходить стандартну перевірку на підозрілу активність, але насправді підписує шкідливий смарт-контракт.

Сценарії атак різняться. Найчастіше створюють фейкові домени, що зовні майже не відрізняються від справжніх сервісів, і жертву заманюють обіцянками перевірити гаманець на зв’язок із підозрілими адресами, перенаправляючи на фейковий сайт або показуючи спливаюче вікно з підключенням через WalletConnect.

Інший варіант — вимога «синхронізації» гаманця під виглядом AML-перевірки, нібито необхідної для виведення коштів.

Також зустрічаються схеми з імітацією інтерфейсів WalletConnect або популярних обмінників, де під виглядом KYT-моніторингу потрібно підключити гаманець. Будь-яке таке підключення відкриває шахраям повний доступ до активів, і кошти миттєво зникають через автоматичні «wallet drainer» — програми, що повністю спустошують рахунки.

Псевдомільйони на екрані: як вас обманюють «великими балансами»

Ще витонченіші схеми використовують режим відстеження в старих гаманцях типу Electrum або Mycelium. Ця функція дозволяє імпортувати чужу адресу та бачити баланс і історію транзакцій на екрані, не маючи приватних ключів.

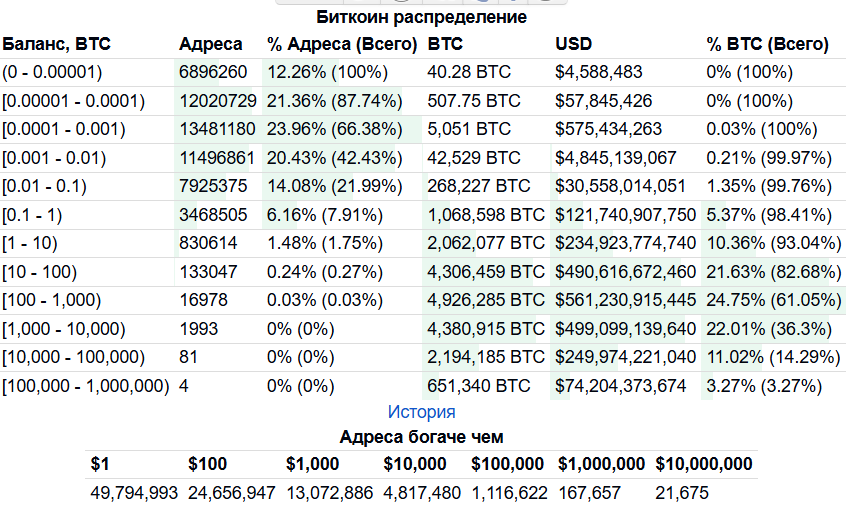

Шахраї використовують адреси з топ-100 найбагатших біткоїн-гаманців за даними Bitinfocharts.

На екрані старого Android-пристрою показується баланс у десятки тисяч біткоїнів, а поруч з адресою — позначка «imported». Для непідготовленого користувача це виглядає переконливо.

Для більшої правдоподібності скаммери додають скріншоти та відео, а іноді навіть залучають нотаріуса, який підтверджує наявність додатку та показані суми, не вникаючи в технічні деталі роботи режиму відстеження.

Схема будується через ланцюжок довірених знайомих. До заможної та добросовісної людини, що розуміє криптовалюти лише загалом, звертається знайомий з проханням допомогти «вивести» велику суму біткоїнів, посилаючись на складності з пошуком надійного каналу для обміну.

Є два основні сценарії таких шахрайств. Перший — прямий розбій, коли організовується зустріч для передачі або обміну коштів, і жертву змушують перевести свої криптовалюти під загрозою фізичного впливу.

Другий, більш поширений — пошук реального власника USDT чи інших токенів через довірені зв’язки. Шахраї просять підтвердити наявність коштів на відео онлайн і маніпулятивно змушують показати QR-код для з’єднання гаманця. Після сканування токени миттєво переходять до шахраїв.

У цьому випадку активно застосовуються психологічні прийоми: створюється відчуття взаємної перевірки та прозорості. Жертва вважає, що демонструє добросовісність, а фактично передає повний контроль над своїми активами шахраям.

Таємний шлях вкрадених токенів або схеми відмивання коштів

Після отримання доступу до гаманця жертви через шкідливий смарт-контракт, шахраї запускають автоматизований процес виведення коштів. Токени спершу переводяться на проміжні адреси, повністю контрольовані скаммерами, а потім починається складна багатоетапна схема заплутування слідів.

Часто вкрадені кошти проходять через децентралізовані обмінники, такі як Uniswap або SushiSwap, де токени конвертуються в інші активи, щоб ускладнити їх відстеження. Популярний обмін на стейблкоїни USDT або USDC, які легше вивести у фіат.

Наступний крок — використання міксерів криптовалют типу Tornado Cash або інших сервісів приватності, які змішують викрадені кошти з легальними транзакціями, розриваючи видимий зв’язок між вихідним адресом та кінцевим отримувачем. .

Для додаткового «маскування» скаммери використовують bridge-протоколи, переводячи активи між блокчейнами, наприклад, Ethereum у мережі Polygon або Binance Smart Chain

Фінальний етап — вивід через централізовані біржі з мінімальними вимогами KYC у юрисдикціях із м’яким регулюванням. Часто застосовуються P2P-платформи, де криптовалюту можна обміняти на готівку без додаткових перевірок.

Методи захисту від криптомошенників

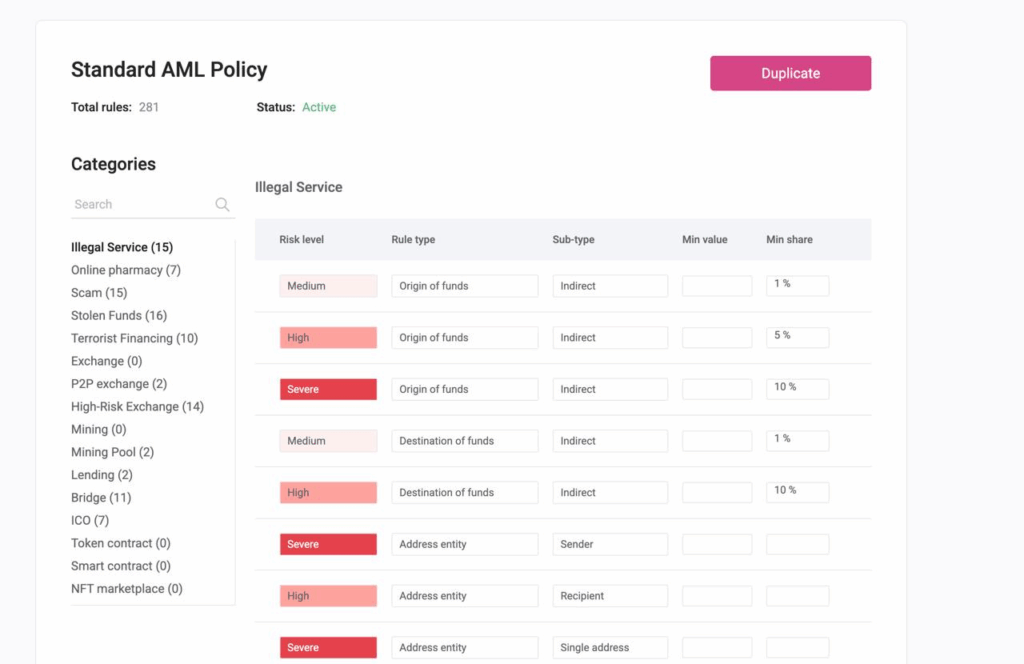

Захиститися можна кількома способами. Головне правило — ніколи не підключати гаманець до підозрілих сайтів, навіть якщо вони виглядають офіційно. Справжні AML-сервіси працюють лише з публічними адресами і не потребують доступу до приватних ключів.

Перевіряйте URL і користуйтеся перевіреними джерелами, регулярно контролюйте дозволи гаманця через сервіси типу revoke.cash. Аппаратні гаманці Ledger або Trezor забезпечують додатковий захист, вимагаючи фізичного підтвердження транзакцій, хоча і не гарантують повний захист від соціальної інженерії.

Особливу увагу приділяйте DeFi-протоколам: уважно вивчайте умови смарт-контрактів і уникайте надання необмежених дозволів. Поєднання технічних трюків і психологічних маніпуляцій робить сучасні схеми особливо небезпечними. Шахраї використовують природне бажання допомогти, довіру до знайомих і поверхневе розуміння криптовалют, перетворюючи навіть обережних користувачів на жертв.

В кінцевому підсумку уважність, скептицизм і базове розуміння роботи криптогаманців залишаються найкращим захистом.

?️ У світі, де технології можуть обманювати не гірше людини, саме обережність і здоровий глузд стають надійним щитом.

Тут, до речі, можна придбати легендарні аппаратні гаманці для новачків зі всіма базовими функціями!

ВІДМОВА ВІД ВІД ВІДПОВІДАЛЬНОСТІ: Усі матеріали, представлені на цьому сайті (https://wildinwest.com/), включно з вкладеннями, посиланнями або матеріалами, на які посилається компанія, призначено винятково для інформаційних і розважальних цілей, і їх не слід розглядати як фінансову консультацію. Матеріали третіх осіб залишаються власністю їхніх відповідних власників.