SlowMist зафіксувала нову фішингову атаку, спрямовану на користувачів криптогаманця MetaMask. У межах цієї схеми зловмисники маскуються під службу безпеки проєкту та використовують підроблену «двофакторну верифікацію» (2FA), щоб змусити користувачів самостійно вводити свої сид-фрази. Попри те що 2FA зазвичай асоціюється з додатковим рівнем захисту, у цьому випадку цей термін використовується виключно як інструмент соціальної інженерії.

За даними експертів SlowMist, схема складається з кількох етапів, кожен з яких продуманий таким чином, щоб не викликати підозр у непідготовленого користувача.

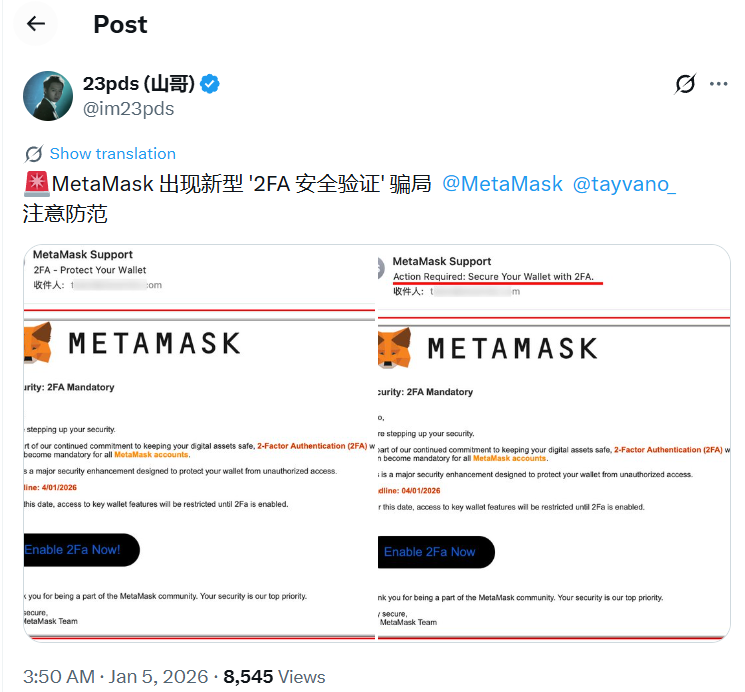

Користувачі отримують листи або повідомлення, нібито надіслані від імені MetaMask, з повідомленням про необхідність терміново пройти перевірку безпеки або оновити налаштування захисту. Візуально такі повідомлення та сайти виглядають максимально правдоподібно: використовується фірмовий стиль, логотип із лисицею, коректна термінологія. Для підвищення довіри шахраї реєструють домени, майже не відмінні від офіційних – іноді різниця становить лише одну літеру, що легко не помітити при побіжному перегляді.

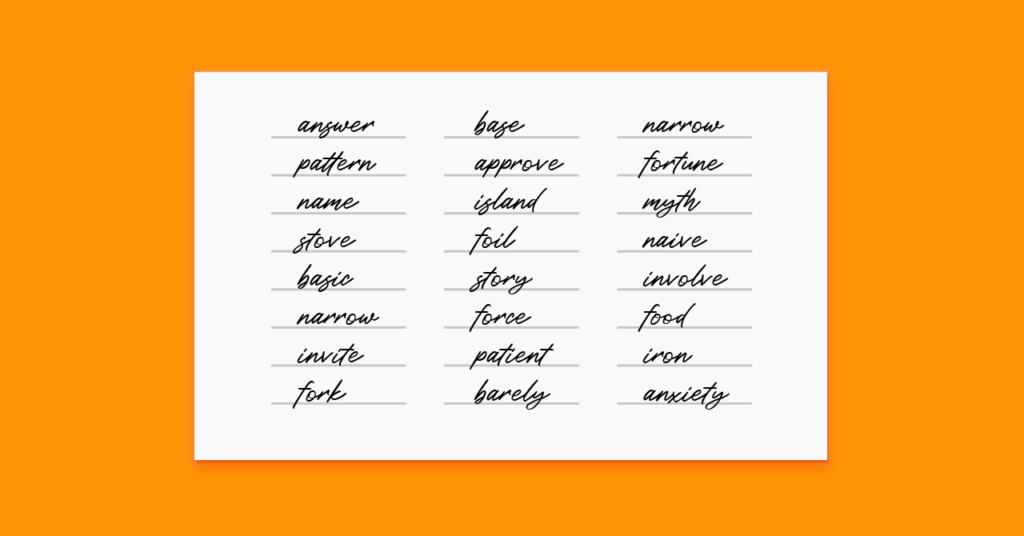

Після переходу за посиланням користувача проводять через «процедуру посилення безпеки», яка імітує стандартний процес верифікації. На фінальному етапі жертві пропонують ввести seed-фразу нібито для завершення 2FA-перевірки. Саме в цей момент відбувається компрометація гаманця. Seed-фраза – це головний ключ до криптоактивів. Будь-хто, хто отримає до неї доступ, може відновити гаманець на іншому пристрої, підписувати транзакції, переводити кошти та повністю контролювати активи без відома власника. Паролі, двофакторна аутентифікація та підтвердження пристроїв у такому випадку не мають жодного значення.

Постачальники гаманців постійно наголошують: сид-фраза ніколи й за жодних обставин не вводиться на сайтах, у формах, листах або «перевірках безпеки». Якщо десь запитують фразу відновлення – це завжди шахрайство. У цій атаці не використовується технічний злам. Ставка робиться на психологічний тиск – терміновість, страх втрати коштів, авторитет «служби безпеки» та знайомі користувачеві терміни.

Примітно, що на тлі зростання витонченості подібних схем у 2025 році загальний обсяг втрат від криптовалютного фішингу помітно скоротився. За оцінками аналітиків, збитки зменшилися приблизно на 83% – до близько 84 млн доларів порівняно з майже 494 млн роком раніше. Однак це не означає зникнення проблеми. Навпаки, атаки стали більш точковими та залежать від активності ринку. У звіті Scam Sniffer зазначається, що фішинг працює як функція ймовірності від активності користувачів: у періоди сильних ринкових рухів і зростання кількості транзакцій зростає й кількість жертв. Так, у третьому кварталі 2025 року на тлі потужного ралі Ethereum були зафіксовані найбільші фішингові втрати – близько 31 млн доларів.

Історія з MetaMask ще раз підкреслює базовий принцип криптобезпеки: ніхто й ніколи не має законного права запитувати вашу сид-фразу. Ані служба підтримки, ані «оновлення 2FA», ані «обов’язкова перевірка безпеки» не вимагають фразу відновлення. Будь-який подібний запит – прямий сигнал шахрайства. У крипті виживають не найсміливіші, а най дисциплінованіші.

ВІДМОВА ВІД ВІД ВІДПОВІДАЛЬНОСТІ: Усі матеріали, представлені на цьому сайті (https://wildinwest.com/), включно з вкладеннями, посиланнями або матеріалами, на які посилається компанія, призначено винятково для інформаційних і розважальних цілей, і їх не слід розглядати як фінансову консультацію. Матеріали третіх осіб залишаються власністю їхніх відповідних власників.