? Хакеры атаковали экосистему JavaScript: масштабная подмена криптокошельков закончилась кражей всего $50

В экосистеме JavaScript произошёл один из самых громких инцидентов последних лет: злоумышленники сумели взломать аккаунт разработчика в NPM — крупнейшем репозитории пакетов для языка JavaScript — и внедрили вредоносный код в несколько популярных библиотек. Эти библиотеки используют миллионы разработчиков по всему миру, а общее количество загрузок уже превысило миллиарды.

Здесь, кстати, можно купить легендарные аппаратные кошельки для новичков со всеми базовыми функциями!

Задача вредоноса была проста и изощрённа одновременно: незаметно подменять криптовалютные адреса пользователей «на лету» во время проведения транзакций, чтобы средства вместо законных получателей уходили напрямую хакерам.

Однако итог атаки оказался неожиданным: по данным Security Alliance, суммарный ущерб составил лишь около $50 в ETH и мемкоинах. Казалось бы, сумма ничтожная на фоне масштаба заражения, но специалисты предупреждают — опасность не исчезла. Вредоносные пакеты могли попасть в тысячи проектов, и уязвимость сохраняется.

Как произошла атака

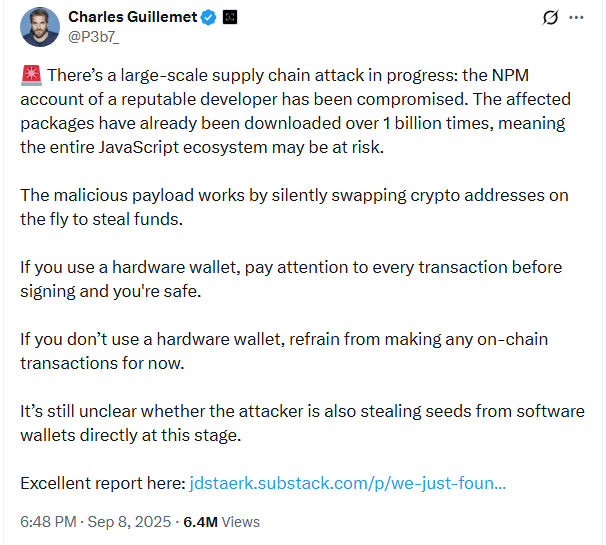

Технический директор Ledger Чарльз Гийеме пояснил, что речь идёт о классической атаке на цепочку поставок (supply chain attack).

«Произошла масштабная атака на цепочку поставок: был скомпрометирован аккаунт авторитетного разработчика на NPM. Затронутые пакеты уже скачали более миллиарда раз, что означает угрозу для всей экосистемы JavaScript»

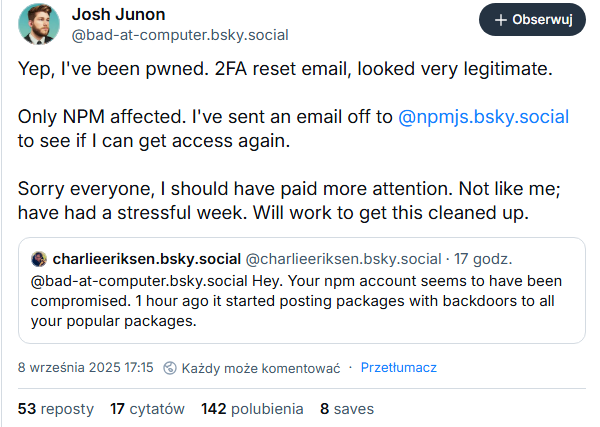

Был скомпрометирован аккаунт известного разработчика Джоша Джунона. Хакеры провели фишинговую атаку: на его почту пришло письмо якобы от поддержки NPM с требованием срочно обновить двухфакторную аутентификацию, иначе аккаунт будет заблокирован. Перейдя по ссылке, разработчик фактически отдал свои ключи злоумышленникам.

«Злоумышленник встроил в код вредоносную программу, которая ищет и крадет криптовалюту. Вызов функции fetch, из-за которого сломалась наша сборка, был попыткой этой программы отправить украденные данные. Сборка провалилась только потому, что версия Node.js была устаревшей и не поддерживала функцию fetch. В более современной среде атака могла бы остаться незамеченной»

В результате они получили доступ к популярным пакетам, включая библиотеку Chalk, широко применяемую в Node.js-проектах. Внутрь исходного кода был внедрён вредонос, замаскированный под сложные и запутанные функции, что затрудняло его обнаружение.

Разработчик под ником JD рассказал, что первые признаки атаки проявились как сбой в системе CI/CD. Команда обратила внимание на «странный и намеренно запутанный код», в том числе вызов функции fetch, который ломал сборку из-за устаревшей версии Node.js. По иронии судьбы именно эта несовместимость помогла быстрее выявить проблему: в более современной среде вредонос работал бы бесшумно и остался бы незамеченным.

Как работал вредонос

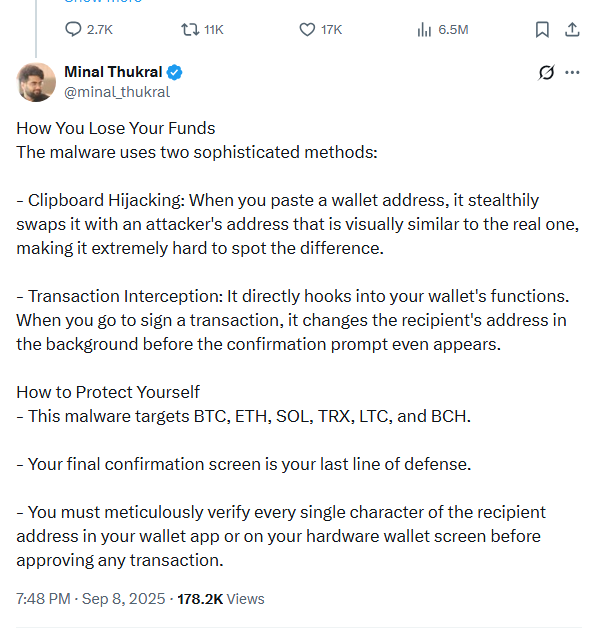

По словам специалистов, вредоносная программа имела два режима работы:

- Пассивный сценарий: если сайт не обнаруживал подключённого кошелька, код вмешивался в базовые функции браузера и подменял криптоадреса. Чтобы пользователь не заметил подвоха, применялся алгоритм Левенштейна — адреса подбирались максимально похожие на оригинал.

- Активный сценарий: при совершении транзакции вредонос вмешивался в процесс подписания и на последнем этапе подменял адрес получателя. Если пользователь не проверял данные вручную, деньги уходили хакерам.

Атака была нацелена на популярные криптовалюты: BTC, ETH, SOL, TRX, LTC и BCH.

«Атака нацелена на кражу BTC, ETH, SOL, TRX, LTC и BCH. Экран финального подтверждения — ваша последняя линия защиты. Внимательно проверяйте каждый символ адреса получателя в приложении или на экране аппаратного кошелька перед подтверждением любой транзакции», — отметил руководитель отдела развития экосистемы Okto Минал Тукрал.

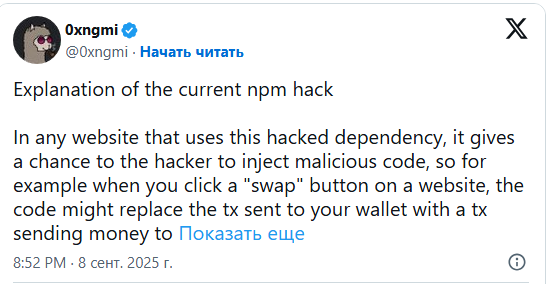

Основатель DeFi Llama под псевдонимом 0xngmi отметил, что кошельки не опустошаются автоматически — пользователь всё равно должен подтвердить транзакцию. Поэтому экран финального подтверждения в приложении или на аппаратном устройстве остаётся последней линией защиты.

«Хакер может внедрить зараженный код в любой сайт, который использует взломанную зависимость npm. Например, когда вы нажимаете кнопку „обмен“, вредонос может подменить транзакцию и отправить деньги хакеру. Однако в кошельке вы все равно увидите эту подозрительную операцию и должны будете ее одобрить — ваши средства не уведут мгновенно»

Кто в зоне риска и как защититься

По словам Чарльза Гийеме, наибольшему риску подвержены пользователи программных кошельков. Владельцы аппаратных устройств в большей безопасности, так как каждое действие они подтверждают физически.

Руководитель отдела развития экосистемы Okto Минал Тукрал подчеркнул: «Перед подтверждением транзакции внимательно проверяйте адрес получателя. Даже одно неверное число или символ могут означать потерю средств».

Эксперты советуют:

- внимательно проверять транзакции перед подтверждением;

- использовать аппаратные кошельки для хранения значительных сумм;

- не переходить по ссылкам из подозрительных писем, даже если они выглядят официально;

- обновлять пакеты только из проверенных источников и следить за публикациями о безопасности.

Как отреагировало сообщество

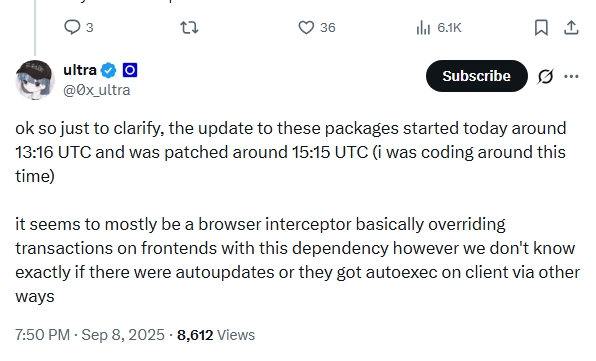

Разработчик ultra сообщил, что заражённые пакеты были исправлены 8 сентября в 15:15 UTC. Инженер под ником cygaar подтвердил, что команда NPM отключила скомпрометированные версии.

Несмотря на «мизерный» финансовый ущерб, инцидент вызвал серьёзное обсуждение в сообществе: он показал, насколько уязвима глобальная экосистема JavaScript перед атаками на supply chain. Достаточно взломать один авторитетный аккаунт, чтобы поставить под угрозу миллионы проектов и пользователей.

Ранее исследователи ReversingLabs уже предупреждали о похожих методах: вредоносный код в NPM может использовать смарт-контракты Ethereum для маскировки команд и загрузки вирусов.

?️♂️ Итог

На этот раз хакеры украли всего $50, но сама атака стала тревожным сигналом. Уязвимости в цепочке поставок — это бомба замедленного действия, и каждый новый инцидент повышает риск глобальных последствий.

Здесь, кстати, можно купить легендарные аппаратные кошельки для новичков со всеми базовыми функциями!

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Все материалы, представленные на этом сайте (https://wildinwest.com/), включая вложения, ссылки или материалы, на которые ссылается компания, предназначены исключительно для информационных и развлекательных целей и не должны рассматриваться как финансовая консультация. Материалы третьих лиц остаются собственностью их соответствующих владельцев.